<ゼロトラスト・セキュリティ①~ID認証プロキシ(IAP)~>

今回は既に時遅し感はありますが、今後より一般的になってくるであろう【ゼロトラスト・セキュリティ】を3部に分けてご紹介していこうと思います!

第一弾は<ゼロトラスト・セキュリティ①~ID認証プロキシ(IAP)~>

いきなりですが、

皆様は、ID認証プロキシ(以降、IAP)をご存知でしょうか?

セキュリティ界では少し前から話題になっているので知っているよ!という方は参考程度に読み飛ばして頂ければと思いますm(__)m

さて、このIAPとは何かと言いますと、

「プロキシ機能を持ったID管理ソリューション」 ってところでしょうか。

、、、特に目新しいことはないですよね。なのでもう少し言い換えると、

「プロキシFW+IDP」ってところでしょうか。

※IDP=Identity Provider。SAMLとかで出てくるやつです!

ここまではアイスブレイク程度に思ってください。(笑)

本題に入りますが、最初にセキュリティ対策についておさらいです。

元々、セキュリティ対策って、外部(危険)と内部(安全)の間に特定の出入口を作って、外部と内部でやり取りをする際はその出入口でセキュリティ的なチェックを行うみたいなことを基礎にしていると思います。

これは俗にいう「ペリメータモデル」「境界防御」などをイメージ頂ければOKです!

ただし、最近はサイバー攻撃の高度化などから予期せぬ出入口が作られたりして、ノーマークの出入口から情報が流出してしまったりするわけです。もちろん、誤って人為的に想定外の出入口を作っちゃったりすることもあります!涙

こんな背景から、「境界防御は限界だ」と多くのセキュリティ企業が言い始めたわけです(シンプルにするため、超ざっくりとまとめています)

そこで出てきたのが、「ゼロトラスト」という考えです。この意味、重要です!

ゼロトラスト:外部や内部といった場所は無視して何も信じずに、デバイス、ユーザなど認証・認可できるものは全てそうしてやる!という考え方です。怖...

で、このゼロトラストを実現するための1つの手段が「IAP」というわけです。

「IAPってどんなイメージなわけ?」と思った方。ありがとうございます!

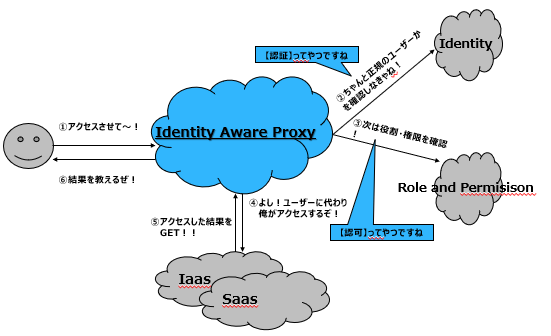

下手くそですが、下記のイメージを作りましたのでご参考にしてください(^^♪

ポイントは以下となります。

・ユーザーは必ずIAPにアクセスするが、目的の宛先には直接アクセスしない

・全ての通信はIAP経由となる。(=通信はプロキシで終端される)

・IAPはSaaSと連携し、IDPの役割も提供できるのでSSOも問題ない

・新しいアーキテクチャなので、既存環境からの移行は気合が必要。(個人的には、特にID関連情報の移行などは大変そう)

以上です!